Felhasználói eszközök

Tartalomjegyzék

Informatikai Biztonság Wiki

Csatlakozz hozzánk a Facebook-on és oszd meg másokkal is, hogyan tudnak tenni a saját biztonságukért!

Biztonságos számítógép- és internethasználat

Utolsó frissítés: 2019.04.19.

Előszó

Az elmúlt évtized technológiai vívmányai nagymértékben átalakították az életünket, mindennapjainkat. Egyre több dolgot tárolunk digitális formában, s egyre több dologra használjuk az internetet. Az információs, kommunikációs és egyéb szolgáltatások mindenki számára elérhetőek, de a felhasználók többsége ma már nem informatikai szakember. Csak használni szeretnénk a technológiát, mint egy villanykapcsolót. Viszont sokan nem gondolnak bele, hogy az Internet nemcsak egy ablak a világra, amin mi kitekinthetünk, hanem mások is benézhetnek rajta az otthonunkba, az életünkbe. Ha nem vagyunk felkészültek, akkor igen kellemetlen meglepetések érhetnek minket.

Nincs tökéletes védelem. A kockázatokat viszont lecsökkenthetjük az elfogadható szint alá. Ennek a szintnek az értelmezése egyéni felelősség, mindenki döntse el maga, hogy pl. mennyire viselné meg az összegyűjtött zenék (sok munka, de pótolható) vagy a családi fotók (pótolhatatlan) elvesztése.

Mi van veszélyben?

- Pénz

- Személyes adatok (visszaélések, jogi problémák)

- Fontos információk (adatvesztés, jogosulatlan hozzáférés és változtatás)

Mi a biztonság?

- v1: A biztonság nem állapot, hanem folyamat.

- v2: A biztonság a tudatosan vállalt maradék kockázat. (kockázatmenedzsment)

"A biztonság olyan, mint a buddhista tökéletesség, elérni sosem lehet, de törekedni azért ennek ellenére lehetőségeink és tudásunk szerint állandóan kell rá: megbízhatónak vélt eszközök választásával, saját adataink titkosításával és gyakori mentésével, védelmi megoldások telepítésével, s főleg megfelelő magatartással."

A biztonság a végtelenségig fokozható, egészen a teljes használhatatlanságig.

A globális megfigyelés kora

Ami a leginkább ijesztő ebben az egészben, az a rólunk tárolt óriási mennyiségű adat. Egyáltalán nem tudhatjuk, hogy a jövőben mire fogják ezeket az információkat felhasználni és kinek lesz egyáltalán hozzáférése hozzájuk. Snowdent idézve: "Még ha nem is csinálunk semmi rosszat, akkor is megfigyelnek minket és rögzítik tetteinket... Ehhez nem kell elkövetnünk semmit sem. Aztán egyszer csak gyanúba keveredünk valaki vagy valami, mondjuk egy gyanús telefonhívás miatt. És akkor ennek a rendszernek a segítségével vissza tudnak menni az időben és alaposan megvizsgálni minden egyes döntésünket, amelyet addigi életünk során meghoztunk. Leellenőrzik minden barátunkat, akivel valaha kapcsolatban voltunk és alaptalan vádakra építve rossz színben tüntethetnek fel minket."

1. Használjunk FRISS vírus, kém- és reklámprogram irtó alkalmazást!

Vírusok

A vírusirtó program friss vírusfelismerő adatbázis esetén jó esetben megakadályozza, hogy a rosszindulatú programok kárt tegyenek a rendszerben és fájlokban. Fontos, hogy be legyen kapcsolva a valós idejű védelem.

A vírusirtó program jelzéseinek figyelmen kívül hagyása, vagy a biztonsági szoftver kikapcsolása jellemzőbb a férfiakra és a fiatalabb korosztályra (18-29 évesek), míg a legóvatosabb a legidősebb korcsoport (50-69 évesek). "Egyetlen biztonsági szoftver sem védheti meg a felhasználókat, ha nem foglalkoznak annak riasztásaival" - ezt lehetne kiemelni legfőbb tanulságként az egészből.

Fontos tudnivalók

Egyes fogalmak, mint például vírus, trójai- és reklámprogram eléggé összemosódhatnak, egységesen kártevőknek vagy potenciálisan veszélyes alkalmazásoknak hívhatjuk őket. Ez utóbbi körülményes megfogalmazás jogi indokok miatt született, a gépünket reklámokkal elárasztó cégek perrel fenyegették az antivírus programok gyártóit, ha kártevőknek merik nevezni az ő programjaikat. Ilyen programra kiváló példa a Messenger Plus-hoz csatolt „szponzorprogram” is, amivel állítólag a készítőket segítjük. SOHA ne installáljuk ezt a reklámprogramot!

Másfelől: ha találunk ilyen opciót az antivírus programunkban, mint „potenciálisan veszélyes alkalmazások eltávolítása”, akkor azt feltétlenül kapcsoljuk be!

További megjegyzés, hogy manapság, az összetett fenyegetések korában nem elegendő egyfajta védelmet alkalmazni, ezt maguk a biztonsági cégek is elismerik. Mégis árulnak pl. csak antivírus terméket, ami önmagában kevés. Egyre inkább eljön a komplett programcsomagok (Agnitum Outpost Security Suite, Eset Smart Security, ZoneAlarm Security Suite, Norton 360) ideje.

Védelmi szintek összefoglalva:

- Állandó (valós idejű) védelem: a legnagyobb biztonságot nyújtó megoldás.

- Kézi (manuális) futtatás: vírusirtás alkalmanként. Az újrafertőzéstől nem véd, ezért nem helyettesítheti az állandó rendszervédelmet.

Ingyenes programok

Fizetős programok

- Eset Smart Security (NOD32) (vírusirtó, tűzfal, anti-spam) (nem ingyenes)

- ZoneAlarm Internet Security (tűzfal, vírusirtó, adatvédelem) (nem ingyenes)

Összehasonlítás

Kézi vírusirtók

- Eset NOD32 online vírusirtás (nem ad állandó védelmet)

- Panda online vírusirtás (nem ad állandó védelmet)

- Clamwin antivírus (ingyenes kézi vírusirtó, nem ad állandó védelmet)

- Symantec biztonsági teszt és vírusellenőrző (nem ad állandó védelmet)

Kém- és reklámprogramok

A bűnözők szívesen használnak kémprogramokat, trójai falovakat (az áldozat számítógépéhez hozzáférést biztosító rejtőzködő programok) adatok és jelszavak ellopásához, illetve a számítógép távoli irányításához (lásd botnet). Továbbá figyelhetik a képernyőt, a webkamera képét, a mikrofont, a leütött billentyűket és bármi mást is. A reklámprogramok „csak” idegesítő reklámokat jelenítenek meg és információt gyűjthetnek internetezési szokásainkról. A jobb antivírus csomagok ezekkel a fenyegetésekkel is megbirkóznak valós időben.

Kiegészítő védelemként érdemes használni a KeyScrambler-t, mert a még fel nem ismert billentyűzet naplózó kártevők ellen is véd.

Több kézi kémprogramirtó is hasznos, de ehhez rendszeresen (hetente) frissíteni kell az adatbázist és futtatnunk kell a keresést. Ezenkívül a Spybot és a Spyware Blaster egyes ismert támadó honlapok megnyitását le is tiltja (a HOSTS fájlon keresztül).

KeyScrambler (billentyűzet naplózás ellen) (csak a Firefox, IE és Flock böngészőhöz ingyenes)

Zemana AntiLogger (billentyűzet, webkamera, képernyő és vágólap naplózás ellen) (nem ingyenes)

Spybot kézi kémprogramirtó (ingyenes)

Spyware Blaster kémprogramirtó (ingyenes)

Ad-Aware kémprogramirtó (ingyenes)

Malwarebytes Anti-Malware kémprogramirtó (ingyenes)

2. Használjunk tűzfalat!

A tűzfal az internetes forgalom szabályozására való. Átlagfelhasználóknak „több, mint a semmi” védelmet nyújt a Windows 7 tűzfal egy jól beállított útválasztóval (router) együtt, azonban ha banki tranzakciókat végzünk, vásárolunk az Interneten vagy szeretnénk adatainkat nagyobb biztonságban tudni, akkor feltétlenül ajánlott egy tűzfalprogram telepítése.

Agnitum Outpost Security Suite (antivírus, tűzfal, anti-spam) (ingyenes)

Zone Alarm tűzfal és antivírus (ingyenes)

Comodo tűzfal (ingyenes)

3. Frissítsünk rendszeresen!

A szoftver mindig rossz, a hardver néha elromlik.

Minden nap tucatnyi hibát találnak a több millió számítógépes program egyikében. Ez lehet, hogy csak kellemetlenséget, lefagyást okoz, de az is lehet, hogy egy támadó az interneten keresztül át tudja venni az irányítást a gépünk felett.

Secunia PSI

A Secunia Personal Software Inspector (PSI) egy nagyon hasznos program, mely ellenőrzi más programok verzióit, s ha rendelkezésre áll egy frissítés, akkor egy gombbal letölthetjük a friss alkalmazást.

Microsoft Update

A Microsoft hónapról hónapra ad ki frissítéseket és hibajavításokat irodai programcsomagjához és az operációs rendszerhez, melyek befoltozzák a felfedezett biztonsági réseket. Az illegális Windows rendszereket nem, vagy csak nehezen tudjuk frissíteni, ezért az ilyen felhasználók még nagyobb veszélyben vannak.

Nem megbízható forrásból soha ne installáljunk Windows ill. egyéb operációs rendszert, mert lehet, hogy már eleve vírussal vagy kémprogrammal fertőzött!

Linux

A Linuxos programok akár naponta kapnak frissítéseket. Az Ubuntu Linux felajánlja a rendszer frissítését is, ha elérhető egy új kiadás. Rendszerfrissítés előtt mindig készítsünk teljes biztonsági mentést! A normál Ubuntu verziók 9 hónapig, az LTS (Long Term Support) jelölésűek pedig 5 évig támogatottak (2012-től az asztali verziók is).

Ksplice: kernel frissítése újraindítás nélkül (Ubuntu asztali verzióra ingyenes)

Böngészők

A Firefox, Opera és Chrome böngészők magukat frissítik, az Internet Explorer-t csak a Windows Update-en keresztül lehet frissíteni.

A Firefox, Opera és Chrome böngészők magukat frissítik, az Internet Explorer-t csak a Windows Update-en keresztül lehet frissíteni.

Internetes bővítmények ellenőrzése (Flash, JAVA, Silverlight, stb.)

Adobe Flash Player

Rengeteg súlyos hibát javítanak időről-időre a flash lejátszóban. Mindig használjuk a legfrissebb verziót!

Adobe Reader

Ismeretlen forrásból származó PDF fájlokat nem biztos, hogy jó döntés megnyitni elavult Adobe Reader-el. Rendszeresen frissítsük és nyugodtan kapcsoljuk ki a Javascript-et, ami rengeteg támadási felületet jelent (Szerkesztés menüpont/Beállítások). Használhatunk egy biztonságosabb, de kisebb tudású PDF olvasót is, ilyen pl. a SumatraPDF.

JAVA futtatókörnyezet (JRE)

A JAVA keretrendszer néhány program működésének szükséges feltétele, több rendszeren (Linux, Windows, Mac, Solaris) is elérhető. Speciális feladatokra az interneten is használják pl. internetbankok és az Ügyfélkapu. Az automatikus frissítés időnként leellenőrzi, hogy van-e új verzió, ha igen, akkor azonnal frissítsük.

Lejátszók

A médialejátszókat és általában azokat a programokat, amik használják az internetet, időnként frissíteni kell.

4. Használjunk erős jelszavakat!

A számítógépes fiókhoz tartozó jelszó csak a belépést akadályozza meg, de az adatok védelméhez a teljes lemezt titkosítani kell. Nagyon fontos a hálózati hozzáférést szabályozó útválasztó (router), és a különböző honlapok jelszavainak helyes megválasztása.

Fontos honlapokon (levelezés, bank, közösségi oldalak, Ügyfélkapu) soha ne használjuk ugyanazt a jelszót!

Egy erős jelszó...

- könnyen megjegyezhető, hogy ne kelljen leírni (vagy legalább ne a monitorra…)

- legalább 8 (közepes), de inkább 12-15 (erős jelszóhoz) karakter

- tartalmaz speciális szimbólumokat (pl. +!@& stb.)

- tartalmaz kis- és nagybetűket

- tartalmaz számokat

- ha lehet, akkor tartalmaz ékezeteket

- nem tartalmaz egymás után sok ismétlődő karaktert, pl. aaabbbccc vagy qwertz

- nem tartalmazza a név, felhasználónév, telefon, stb. egy részét sem

- nem könnyen kitalálható az adott személyt ismerve (barát/barátnő, kutya, kedvenc hely/könyv/zene stb.)

Legalább évente cserélgessük jelszavainkat, különösen az online banki hozzáféréshez és a postafiókunkhoz használtakat érdemes megváltoztatni.

Megjegyzés: ha fizikailag hozzáférnek a számítógéphez, akkor sajnos nem vagyunk biztonságban, jelszavainkat ellophatják egy telepítést nem igénylő rendszerről is. Ez ellen megoldást csak a merevlemez titkosítása jelent (ha a gép be van kapcsolva, zárolva vagy alvó üzemmódban van, akkor még az se mindig).

Könnyen megjegyezhető és erős jelszó készítése szövegekből

Tavaszi szél vizet áraszt virágom, virágom

Vegyük ki a szavakból pl. minden első és utolsó betűt → Tislvtát.vmvm1TavasziSzel

Mesterjelszó

Ha a böngészőnkben a jelszavainkat elmentjük (soha ne mentsük el a levelezéshez, a banki honlapokhoz és az Ügyfélkapuhoz tartozó jelszavakat!), akkor feltétlenül állítsunk be mesterjelszót (ami a jelszavakat titkosítja)! Firefox mesterjelszó beállítása: Eszközök/Beállítások/Biztonság

FTP jelszavak

A Total Commander 7.5 előtti verziók nem titkosítják az FTP jelszavakat, ezért a kémprogramok ellophatják a jelszavakat és tönkretehetik az összes honlapot, amit csak elérnek. Ne tároljuk el a jelszavakat vagy frissítsük a programot és állítsunk be mesterjelszót! Ez más programokra is igaz, pl. FileZilla!

Jelszavak relatív erőssége

Az óvatosság soha nem árt, ne a használni kívánt jelszót teszteljük, csak lássuk, hogy mire kell odafigyelni.

A számítógépek és a feltörési technikák rohamos fejlődése miatt a jelszavak relatív „erőssége” csökken, ezért idővel egyre bonyolultabb jelszavakat ajánlott használni.

Napjainkban a jelszavak önmagukban már sokszor nem nyújtanak elegendő védelmet. E felismerésből született a Kétfaktoros azonosítás ötlete.

- Megjegyzés: kémprogramok vagy szivárvány-táblázatok használatával a „feltörés” akár azonnali is lehet.

Kétfaktoros azonosítás

Több bank és e-levél szolgáltató is nyújt ma már kétfaktoros (2-factor authentication, rövidítve: 2FA) azonosítást. Ennek az a lényege, hogy a normál jelszó mellett az SMS-ben kapott vagy egy Token eszközzel generált második jelszót is meg kell adnunk belépéskor. Vagy akkor, ha pl. külföldről szeretnénk bejelentkezni. Arra is figyeljünk oda, hogy a telefonunk elvesztése esetén ne zárjuk ki magunkat valamelyik szolgáltatásból.

Jelszavak biztonságos tárolása

5. Ellenőrizzük a beállításokat!

Vezérlőpult

- Felhasználói fiókok

- Felügyeleti eszközök

- Hálózati és megosztási központ

- Műveletközpont

- Rendszer

- Szülői felügyelet

XP Antispy

- Ellenőrizzük a Windows tűzfal beállításait és az engedélyezett programok listáját

- Kapcsoljuk ki a távsegítséget

- Kapcsoljuk ki az adminisztrátori megosztásokat

- Tiltsuk le a névtelen hálózati hozzáférést

Enhanced Mitigation Experience Toolkit (EMET)

Az Enhanced Mitigation Experience Toolkit (EMET) eszközkészlet a szoftveres biztonsági rések kihasználása elleni védekezésben nyújt segítséget, amihez a biztonsági kockázatok mértékének csökkentésére alkalmas technológiákat vesz igénybe. Ezek a technológiák olyan speciális védelmet és akadályokat jelentenek, melyeket a szoftveres biztonsági réseket kihasználni szándékozó támadóknak külön le kell győzniük. Az alkalmazott kockázatcsökkentő technológiák nem garantálják, hogy a biztonsági rések nem használhatók ki, de a lehető legnehezebbé teszik az ilyen irányú tevékenységeket.

- Magas szintű védelem beállítása: Configure System → Maximum Security Settings

6. Rendszeresen készítsünk biztonsági mentéseket!

Érdemes beruháznunk egy további tárhelyre és arra rendszeresen átmenteni fontos adatainkat, így ha tönkremegy a beépített (előbb vagy utóbb megtörténik), akkor lesz még egy tartalék másolatunk. Az mentési folyamatot érdemes automatikussá tenni egy erre a célra készült program segítségével.

Biztonsági mentésre alkalmazható programok listája

Tárhelyet vehetünk a boltban vagy bérelhetünk is az interneten (előny: vis major védelem; hátrány: adatvédelmi, biztonsági kérdések).

Internetes tárhelyszolgáltatók:

Személyes adatok tárolására különösen nem ajánlott:

- Dropbox (a titkosító kulcs nem a fiókjelszó, mások is hozzáférhetnek az adatokhoz)

Diagnosztika, lemezek élettartama

HDD Sentinel - Merevlemezek állapotának és élettartamának figyelése.

RAID

„A RAID technológia alapja az adatok elosztása vagy replikálása több fizikailag független merevlemezen, egy logikai lemezt hozva létre. Minden RAID szint alapjában véve az adatbiztonság növelését vagy az adatátviteli sebesség növelését szolgálja.”

Figyelem!

A RAID nem helyettesíti a biztonsági mentést! (ha egy fájl letörlődik, ha az egész számítógép megsérül)

7. Használjunk alternatív böngészőt és levelezőprogramot

Érdemes több böngészőt használni, egyet kizárólag a megbízható oldalakhoz (pl. e-bank), a másikat pedig a „vadonban” mászkálásra (Firefox + NoScript).

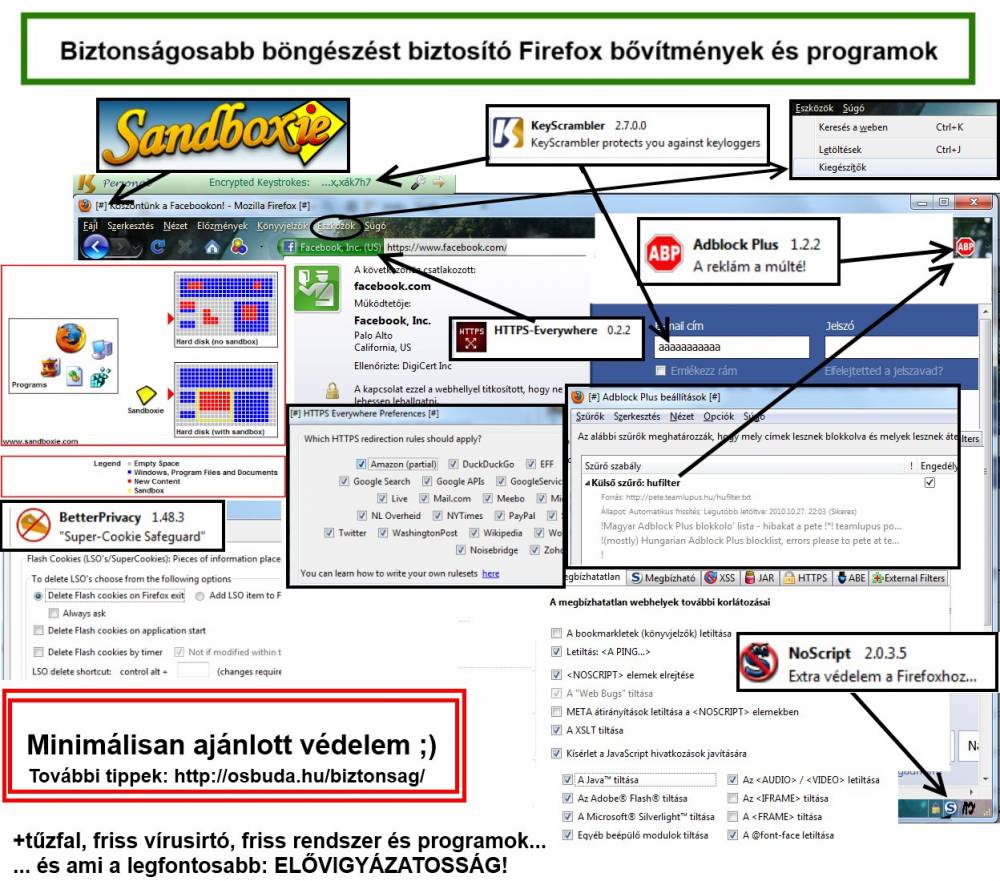

Firefox

A Firefox legújabb verziója NoScript kiegészítővel sokkal biztonságosabb böngészést biztosít, mint az Internet Explorer. Ezenfelül jobban testreszabhatóbb, kompatibilisebb a szabványokkal, RSS hírforrásokkal és rengeteg ingyenes kiegészítőt találhatunk hozzá.

Ajánlott kiegészítők:

NoScript - JavaScript, Java, Flash és egyéb bővítmények blokkolása (csak a megbízható oldalakat engedélyezzük), XSS védelem, Clickjacking védelem, ABE

Adblock - Reklámblokkoló + hufilter

HTTPS-everywhere - Titkosítás használata (erőltetése) Gmail, Facebook, Twitter, Meebo, és sok más oldalon

Privacy Badger - nyomkövető honlapok és sütik blokkolása

Ghostery - nyomkövető honlapok és sütik blokkolása

Smart Referer - Referer HTTP fejléc letiltása

Better Privacy - fokozott adatvédelem (nyomkövető sütik törlése)

nyomkövető honlapok blokkolása, VPN

Cookie Culler - fokozott adatvédelem (nyomkövető sütik törlése)

KeyScrambler - leütött billentyűk titkosítása (Anti-keylogger)

További kiegészítők:

Lightbeam - A Mozilla egy kiterjesztést tett elérhetővé Firefox termékéhez Lightbeam néven. A kiterjesztéssel az a céljuk, hogy adatvédelmi kérdésekben oktassák a felhasználókat. Például bemutassák számukra, hogy néhány egyszerű weboldal meglátogatással hány céggel, vállalattal kerülnek „észrevétlenül” kapcsolatba.

SiteAdvisor - A veszélyes honlapokra előre figyelmeztet a Google kereséseknél

Certificate Patrol - SSL tanúsítványok változásaira figyelmeztet

Extra védelem:

Mozilla Thunderbird

Levelezőprogramnak ajánlott a Mozilla Thunderbird.

Google Chrome

A Google gyors böngészője.

Privacy Badger - nyomkövető honlapok és sütik blokkolása

Adblock Plus - reklámok blokkolása

Levéltitkosító kiegészítő Chrome-hoz (fejlesztés alatt!)

Kiegészítők veszélyei

A Google Chrome egyik legkényelmesebb képessége, hogy magát a böngészőt, illetve a kiegészítőket is automatikusan és csendben frissíti. Ezzel többek közt az az előnye lett meg, hogy rekord sebességgel jutnak el a hathetente megjelenő új verziók a felhasználókhoz, viszont ez visszaélésre is ad lehetőséget.

Az Ars Technica összeállítása szerint az jelenti a kockázatot, hogy a kiegészítők tulajdonjoga a telepítésekkel együtt átadható, eladható. [...] gyakorlattá vált, hogy a megvásárolt, egyébként semleges funkcionalitású kiegészítőhöz valamilyen spamterjesztő, reklámmegjelenítő kód tapad. A felhasználó azt fogja észrevenni, hogy reklámok jelennek meg bizonyos weboldalakon vagy akár mindenhol, de az nem lesz világos számára, hogy ez pontosan melyik kiegészítőn keresztül történik. Az eredeti funkció és a spamek között nem látható logikai kapcsolat. Rosszabb esetben felhasználói adatok lopására is lehet használni a kiegészítőket, hiszen vannak olyan jogosultságok, amivel a böngészőn belül minden adathoz és minden adatmezőhöz hozzáférés szerezhető.

8. Használjunk titkosítást

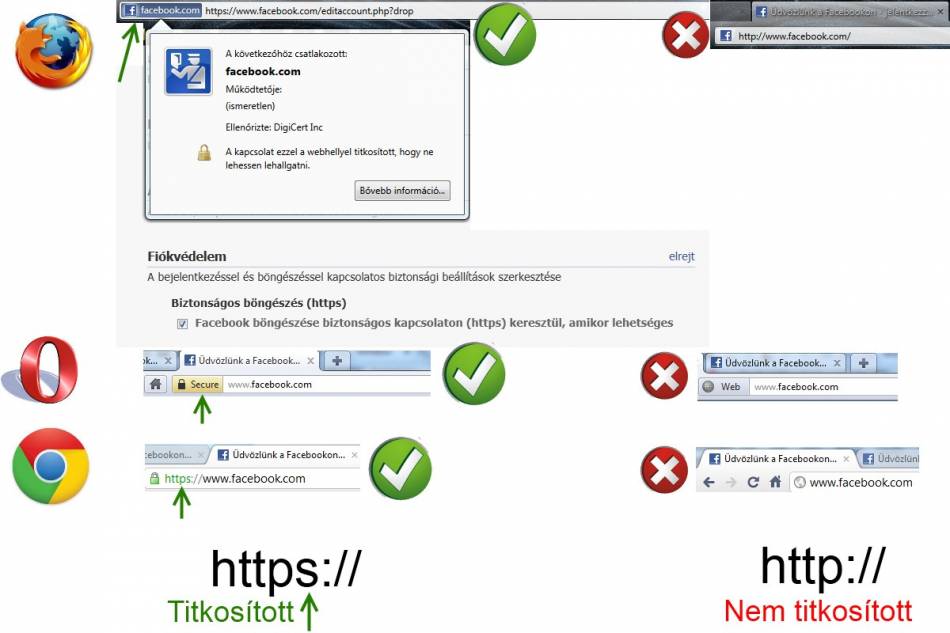

Az interneten (https)

Az interneten zajló forgalom jelentős része nincs titkosítva - s ezt bárki láthatja, aki hozzáfér a hálózathoz. Ezért soha ne adjunk meg jelszavakat és egyéb érzékeny információkat nem titkosított oldalakon! Vezeték nélküli hozzáférésnél és nyilvános helyeken (pl. internetkávézó) vagyunk a legnagyobb veszélyben. Ezzel egy VPN kapcsolattal tudunk segíteni.

Egy titkosított kapcsolattal rendelkező honlapcím a https jelöléssel kezdődik, pl.: https://www.facebook.com/informatikai.biztonsag

Virtuális magánhálózat (VPN)

A VPN egy biztonságos csatornát épít ki két számítógép között, amivel számos előny járhat.

Fontos kritériumok, előnyök:

- Titkosított, biztonságos kapcsolat a VPN szolgáltatóig

- Az Internet szolgáltatók által lassított szolgáltatások feloldása

- A VPN szolgáltató ne tároljon forgalmi adatokat, IP címeket.

Miért van rá szükség?

„Tudja, hogy a titkosszolgálatok az Ön által reggel megnézett internetes honlapokat könnyedén visszakereshetik? … Ma Magyarországon a rendőrség, ügyészség és nemzetbiztonsági szolgálatok törvényi felhatalmazással rendelkeznek arra, hogy kommunikációs szokásainkkal kapcsolatos személyes adataink óriási halmazát kontroll nélkül ismerjék meg.

Telefon, és internet-használatkor úgynevezett forgalmi adatok keletkeznek. Ezek mutatják, hogy kinek telefonálunk és honnan, meddig tart a beszélgetés, kinek küldünk emailt vagy SMSt, milyen internetes oldalakat látogatunk. Ezek személyes adatok, amelyek alapján nyomon követhető, hogy kivel és milyen gyakran érintkezünk, és ezért személyes kapcsolataink könnyen feltérképezhetőek. Internetes szokásaink megfigyelése lehetővé teszi, hogy világnézeti meggyőződésünket, intim szféránkat ismerjék meg a hatóságok.

A forgalmi adatainkat a fenti szervek anélkül ismerhetik meg, hogy igazolniuk kellene, hogy valamilyen bűncselekménnyel kapcsolatban nyomoznak. A hatóságok személyes adatainkat összességükben és összefüggéseikben ismerhetik meg, az állampolgárok ellenben azt sem tudják, hogy pontosan milyen hatóság hány személyes adtát kéri el a szolgáltatást nyújtó cégektől.”

„Nyilvántartanak – Nyilván tartanak tőled” (Kontroll Csoport)

VPN Szolgáltatók

Hotspot Shield (ingyenes)

Cyberghost (ingyenes)

Levelezés, fájlok, virtuális meghajtók

- TrueCrypt - lemez titkosítása (szabad szoftver)

- GPG4Win - levelek és fájlok titkosítása (szabad szoftver)

- PGP Desktop: lemezek, fájlok és levelek titkosítása (csak a levelezésre ingyenes)

Lásd még: Mozilla Thunderbird

- LUKS on LVM (GNU/Linux, Ubuntu 13.10, Mint 16 és későbbi rendszerek)

- Bitlocker (Windows)

Tömörített fájlok

- Egyes tömörítő programok lehetővé teszik a fájlok védelmét egy jelszóval. Használjunk legalább 256 bites AES kulcsot egy erős jelszóval kombinálva.

Telefon

Az FBI kiterjesztené az internetes lehallgatásokat

2013/06 Néhány hete robbant a hírszerzési botrány, mely szerint a hét legnagyobb online szolgáltatás, köztük a Google és a Facebook is közvetlen hozzáférést adott a felhasználói adatokhoz az amerikai Nemzetbiztonsági Hivatal számára. Az eheti F-Secure Hírekben közelebbről is bemutatjuk az ügy részleteit és hogy milyen súlyos következményei lehetnek a PRISM programnak.

Pendrive

- Néhány tollmeghajtó tartalmaz egy méretezhető, titkosított és jelszóval védhető részt - tároljuk itt a személyes adatainkat.

Fájlok elrejtése más fájlokban

A felhő biztonsága

(...) a felhőt definíció szerint (kis túlzással) azért hívjuk így, mert nem tudjuk, és nem is érdekel minket, mi történik benne az adatokkal - ez a probléma és a rá adott megoldások évek óta változatlanok.

9. Használjunk útválasztót (routert) vagy hardveres tűzfalat

Ajánlott egy útválasztó beszerzése, ami újabb védelmi vonalat jelent számítógépünknek, különösen ha testreszabjuk a beállításokat.

Ezek a következőek:

- Ha eddig még nem tetted meg, akkor azonnal változtasd meg a router belépési jelszavát! (az erős jelszavakra vonatkozó követelmények betartásával)

- Használjunk WPA2-PSK AES titkosítást hosszú és erős jelszóval! (mivel nem kell sokszor beírni, legyen több, mint 20 karakter a jelszó)

- Legyen letiltva a távoli adminisztráció (Disable remote access)

- Legyen kikapcsolva a hálózat nevének közzététele (Broadcast network name → OFF / Disable): így nem jelenik meg a hálózatunk más gépek „Elérhető WLAN hálózatok” listájában.

- A WLAN csatornát állítsuk a gyári beállítástól lejjebb vagy feljebb (WLAN channel 1 vagy 12)

A legtöbb vezeték nélküli (WLAN) hálózat a mikrohullámú frekvenciatartományban üzemel, ezért sok zajra érzékeny, mint pl. a mikrohullámú sütő. Az adott országban engedélyezett frekvencia-tartomány több csatornára van felosztva, azt mi dönthetjük el, hogy melyik csatornát akarjuk használni. Ha sok készülék ad ugyanazon a csatornán (a gyári beállítás miatt), az ütközéseket, illetve lassulást eredményezhet (20-200 méteres körzetben adódhatnak problémák - a puszta közepén ez nem lesz gond, de a lakótelepen igen). Az InSSIDer nevű program segítségével megnézhetjük, hogy melyik frekvencia tartomány a legkevésbé terhelt. A maximális sávszélesség eléréséhez 5 csatornányi távolság szükséges. http://www.geekzone.co.nz/inquisitor/2996

- Vegyük fel számítógépeinket a „MAC Address” szűrőlistára, ezután pedig kapcsoljuk be az „Only Allow Computers in the list” opciót.

- Használjunk „Static DHCP”-t, annyi IP címet osszunk szét, amennyit használunk és társítsuk a MAC címekhez a gépeket!

- Kapcsoljuk ki az UPnP-t!

Az UPnP technológia használata kényelmes - elindítunk egy alkalmazást, pl. az MSN-t, és az automatikusan megkapja az általa igényelt portokat (egyfajta kommunikációs csatorna, kapu az internet felé). A baj ott van, hogy ezt egy trójai faló is megteheti és elküldheti az ellopott jelszavainkat egy távoli szerverre. Továbbá a technológia alapjaiban már 2001-ben súlyos sebezhetőségeket találtak.

- UPnP helyett használjunk Port Fowarding-ot!

http://hu.wikipedia.org/wiki/Port_forwarding

Általában igaz: Minél kevesebb szolgáltatás van bekapcsolva, annál kevesebb a támadási felület is.

10. Megfelelő jogosultságok

Adminisztrátori jogokkal bejelentkezve ne böngésszük az Internetet és ne levelezzünk. Ehelyett hozzunk létre olyan felhasználói azonosítót a számítógépen, amely korlátozott jogokkal rendelkezik, és ezt az azonosítót használjuk a mindennapi tevékenységek során. Korlátozott jogokkal a számítógép jobban védett és biztonságosabban használható.

Android

Minimum egy reklámblokkolót és egy adatvédelmi eszközt érdemes feltelepíteni a megfelelő biztonság érdekében.

- XPrivacy - adatvédelmi beállítások

11. Adatvédelem, a rendszer gyorsítása és egyéb eszközök

Adatvédelem

Privacy Badger

Privacy Badger - nyomkövető honlapok és sütik blokkolása

Ghostery

Ghostery - nyomkövető honlapok és sütik blokkolása (teljes blokkolás: Firefox, Safari; részleges blokkolás: Chrome, IE)

Biztonságos törlés

A fájlok „rendes” törlése során az adatok valójában nem törlődnek a fizikai adathordozóról. Ezen még a lemez formázása sem segít, csak egy speciális program.

Bleachbit (Linux)

Eraser (Windows)

Flash lejátszó beállítások

„Százezer betűnyi adatot menthetnek le rólunk az Adobe Flash technológiát használó weboldalak, és a böngésző a személyes adataink törlésekor ezeket a sütiket érintetlenül hagyja.”

Megoldás: Firefox + Better Privacy, Cookie Culler

PeerBlock (PeerGuardian)

A PeerGuardian a Phoenix Labs nyílt forráskodú projektje, ami a P2P hálózatokon való névtelenséget hivatott biztosítani. A program fejlesztése abbamaradt, de a nyílt forrásnak köszönhetően megjelent egy Windows 7 kompatibilis változat új néven, ez lett a PeerBlock. Ez megakadályozhatja illetéktelen személyek hozzánk való csatlakozását, valamint IP címünk és letöltéseink figyelését. A blokkolt IP címlisták helyes beállításával akár a kártevők száma is csökkenhet. Ha a letöltések nem indulnak el vagy hibaüzenetet kapunk, akkor ne használjuk a programot.

A gyártó által közzétett blokkolható IP címlisták az alábbiak:

- Reklámok

- Kémprogramok

- P2P támadók

- Állami szervezetek

- Oktatási intézmények

A védelem hatásfoka

Mivel a blokkolt címek nyilvánosak, a támadók találhatnak módot arra, hogy kikerüljék a védelmet. A listák gyakori frissítésével csökkenthetjük ezt a veszélyt.

Letöltés

TOR

A Tor vagy ritkán TOR (The Onion Router, magyarul: A Hagyma Elosztó) egy szabad szoftver, ami lehetővé teszi az anonim jelenlétet (például böngészést) az interneten, valamint a cenzúrázott internetes tartalmak megjelenítését (mint pl. a tartalomszűrés megkerülését).

Lásd még: Virtuális magánhálózat (VPN)

Karbantartás, optimalizálás

Felesleges fájlok eltakarítása

Linux

Bleachbit (Linux)

Windows

A CCleaner képes több tucat program által „ottfelejtett” ideiglenes fájlokat és előzményeket néhány kattintással letörölni.

CCleaner (ingyenes)

Revo Uninstaller (ingyenes verzió)

A rendszer gyorsítása

Advanced Windows Care (ingyenes verzió)

Wise PC Engineer (ingyenes verzió)

Egyéb védelmi eszközök

Sandboxie

A Sandboxie egy virtuális karanténban tud futtatni tetszőleges programokat, amelyek így nem tudnak belepiszkálni a rendszerbe. Ha ilyen módon futtatjuk pl. a böngészőt, akkor jelentősen lecsökkenthetőek a kártevők bejutási esélyei!

Ha a lementett fájlokat nem a karanténban szeretnénk viszontlátni (C:\Sandbox\<Profilnév>\<Karantén neve>), akkor a főablakban jobbklikk az aktuális karanténra, Sandbox settings → Resource access → File access → Direct access útvonalon válasszuk ki a böngészőt és adjuk hozzá a mi letöltési mappánkat.

Winpatrol

Fontos rendszerbeállítások, a regisztrációs adatbázis kritikus részeinek védelmét látja el. Módosulás esetén rákérdez, hogy engedélyezzük-e a változtatást.

Letöltés: http://www.winpatrol.com/download.html

SysInspector

Az ESET ingyenes diagnosztikai eszközének segítségével a gyakorlott felhasználók és rendszergazdák részletes adatokhoz juthatnak az általuk felügyelt számítógépeken futó folyamatokról. A program a rejtett fertőzések felderítésére is alkalmas.

12. GNU/Linux - egy nyílt forráskódú operációs rendszer

- Szeretnél egy jól használható, ingyenes operációs rendszert a számítógépedre?

- Unod már az újratelepítést, az idővel lelassuló rendszert, a vírusokat és a „kékhalált”?

- Régi számítógéped van, amin nem vagy csak nagyon lassan futnak az új rendszerek?

Akkor ideje megismerned a Linuxot.

Windows XP-t használók figyelem!

A Windows XP támogatása 2014. áprilisában megszűnik, még egy indok a Linuxra váltáshoz:

A zárt vagy nyílt forráskód a biztonságosabb?

Miko Hypponen szerint a nyílt forráskódú rendszerek jelenthetnek megoldást, és ehhez adalék lehet Bruce Schneier amerikai biztonsági szakértő korábbi nyilatkozata is: "A nem nyílt forráskódú programokat az Amerikai Egyesült Államok Nemzetbiztonsági Hivatala (NSA) könnyebben láthatja el kiskapukkal."

Nincs olyan operációs rendszer, amit nem kell alaposan megismerni ahhoz, hogy megvédhesd. Nincs olyan operációs rendszer, ami automatikusan 100%-os védelmet nyújtana.

Mint mindennek, a Linuxnak is lehetnek hátrányai. Ez nagyban függ attól, hogy milyen a számítógéped és hogy milyen feladatokra szeretnéd használni.

Windowsra írt alkalmazások futtatása

Lehetséges a Microsoft Office futtatása Linuxon? Igen!

Sok Windows-os program futtatható Linuxon is.

- Linux kompatibilis programok/játékok - Microsoft Office, Photoshop, Starcraft, WoW, Witcher, CoD4,…

Ha a munkád során speciális szoftvereket használsz, akkor ezek nem biztos, hogy tökéletesen működni fognak. Érdemes megnézni a listát, illetve egyszerűen kipróbálni.

Játék Linuxon

Sok Windows-ra írt játék alapból nem működik (hiszen a Linux egy teljesen más rendszer), de ezen a Wine nevű program sokszor tud segíteni. A beépített szoftverközpontból amúgy több száz ingyenes játékot lehet letölteni Linuxra.

Hardvertámogatás

A Linuxot a 2000-es években a rossz hardvertámogatás jellemezte, azonban manapság már nagyon sokat javult a helyzet. Laptopok és speciális eszközök (nyomtató, webkamera, stb.) vásárlása előtt érdemes ellenőrizni (a Google segítségével), hogy létezik-e hozzá linuxos meghajtóprogram (driver).

Letöltés

Linuxból nagyon sokféle változat létezik.

- Windowsról váltóknak ajánlott: Linux Mint Mate DVD (Main Edition)

- Modern, újragondolt felület: Ubuntu 14.04 LTS

- Régi számítógépekhez Lubuntu vagy LXLE disztribúció ajánlott.

- Biztonságtudatos felhasználóknak ajánlott: Qubes OS

- 32 bites változat: a legtöbb PC-n és laptopon működik. Válaszd ezt, ha bizonytalan vagy.

- 64 bites változat: kb. 2008 után vett számítógépekhez ideális választás, kezeli a 4GB-nál több memóriát is.

Linux Mint letöltése (Az asztal hasonlít a Windows XP/7 felületéhez, a Cinnamon újabb, míg a MATE kiadás inkább régebbi gépekre ajánlott)

Ubuntu Linux letöltése (modern, Mac OS-szerű felület, régi számítógépekhez nem ajánlott!)

Lubuntu Linux (régi számítógépekhez ajánlott)

Tails - Adatvédelemre kihegyezett operációs rendszer alapértelmezett TOR hálózati kapcsolattal

Lubuntu Extra Life Extension (régi számítógépekhez ajánlott, több funkcióval)

Xubuntu Linux (régi számítógépekhez ajánlott)

Ubuntu Ultimate (tele játékokkal és programokkal)

Felhasználói felületek

### Telepítés Ubuntu 12.04-13.10-re ### sudo add-apt-repository ppa:gwendal-lebihan-dev/cinnamon-stable sudo apt-get update sudo apt-get install cinnamon

Felhasználói felületek összehasonlítása

Szeretném kipróbálni

Kipróbálás telepítés nélkül

A legtöbb Linux változat rendelkezik Live CD/USB lehetőséggel, amivel telepítés nélkül futtathatjuk a rendszert (a CD/DVD-ről való olvasás miatt sokkal lassabb lesz a betöltés és a működés, a rendes teljesítményhez fel kell telepíteni, USB meghajtóról (pendrive) futtatva sokkal jobb a helyzet).

A bekapcsolás után rögtön tedd a lemezt a meghajtóba és gondoskodj róla, hogy a CD/DVD/USB meghajtó elinduljon.

Google keresés: BIOS beállítások, boot sorrend beállítása

Az Ubuntu telepítőnél meg kell nyomni egy gombot, a megjelenő menüben válaszd ki a magyar nyelvet, majd az Ubuntu kipróbálása menüpontot.

Kipróbálás virtuális gépen

Egy virtuális gépen kockázatok és mellékhatások nélkül tudunk kipróbálni bármilyen operációs rendszert.

Virtualbox virtuális gép Windows/MacOSX/Linux verzió, szabad szoftver

Telepítés előkészítése

Biztonsági mentés (kötelező!)

Minden adatot másoljunk le egy külső adathordozóra a telepítés megkezdése előtt.

USB meghajtóra, pendrive-ra másolás (ajánlott módszer)

CD elkészítése ISO fájlból:

A CD író szoftverben válasszuk a CD/DVD képfájl kiírása menüpontot. Fontos, hogy ne Adat CD-t készítsünk, mert úgy nem tudjuk telepíteni.

Töredezettség-mentesítés (ajánlott)

Defraggler töredezettség-mentesítő - ingyenes, érdemes futtatni, ha a Windows partíciót átméretezzük (előtte készítsünk biztonsági mentést!)

Telepítés

Telepítés Windows mellé

Válaszd a telepítőben a „Telepítés a Windows mellé” opciót és a számítógép bekapcsolása után egy listából választhatsz, hogy melyik rendszer induljon el. Ez azzal az előnnyel is jár, hogy mindig lesz legalább egy stabil rendszer a gépeden. Ha ezt a megoldást választod, akkor telepítés előtt mentsd le az adataidat és futtasd le a töredezettség-menetesítést. Ha készen állsz, akkor a bekapcsolás után rögtön tedd a be a CD-t/USB kulcsot és indítsd el a telepítést (15-60 perc a sávszélességtől függően).

Váltás Windows-ról Linux Mint-re

Ubuntu telepítése Windows 7 mellé

Telepítő súgó

Linuxos programok

Kapcsolódó honlapok

Linux biztonság

- Linux biztonsági összefoglaló (angol)

- Ubuntu biztonsági beállítások (angol)

- Debian biztonsági kézikönyv (angol)

Telepítés után...

Hasznos tippek:

A parancsokat a Terminálba (Alkalmazások/Kellékek) kell bemásolni.

- Gyakran használt programok automatikus telepítése https://forraskod.blogspot.com/2014/07/ubuntu-software-installer-shell-script.html

- JAVA 7 telepítése

sudo apt-get install openjdk-7-jre sudo apt-get install icedtea-7-plugin

- Hasznos programok:

sudo apt-get install ubuntu-restricted-extras wine thunderbird vlc

- Linux rendszerprogramok:

sudo apt-get install bum pysdm

13. Legyünk résen!

A leggyengébb láncszem általában az ember. Lehet egy rendszer akármilyen biztonságos, ha bedőlünk az olcsó trükköknek.

Az internetes bűnözés egyre nagyobb méreteket ölt, s egyre kifinomultabb a technikák. Példa erre a Win32 Netsky.Q vírus (féreg), ami adatokat gyűjt a számítógépünkről, hogy összegyűjtse barátaink e-mail címét és hihető hamisítvány e-maileket generálva próbálja meg rávenni az áldozatokat a fertőzött csatolmányok megnyitására. A fájlnevek becsapósak lehetnek - pl. Britney Spears Beach Video.avi.exe → mindig az utolsó pont után szereplő betűk (általában 3) alkotják a kiterjesztést, így a várt videó helyett egy vírusprogram indul el. További probléma, hogy a Windows elrejti az ismert kiterjesztéseket - ezt érdemes kikapcsolnunk az Eszközök menü Mappa beállításai menüpontban.

Levélszemét (Spam)

Kéretlen reklámlevelek, amik elöntik a postafiókokat. Küldésük törvénytelen, azonban egységes fellépés hiányában számuk riasztó mértékben nő. Soha ne küldj ilyen leveleket! Soha ne kattints ilyen levelekben szereplő linkekre! Soha ne válaszolj rájuk!

Lánclevél (Hoax)

A hoax angolul körülbelül a beugratás, megtévesztés, kacsa kifejezéseknek felel meg. Soha ne küldd tovább!

Közösségi hálózatok

A K&H Biztosító összeállított tíz tippet, ami irányelveket és konkrét tanácsokat is tartalmaz a biztonságos netezéshez.

1. A GPS-képes digitális fényképezőgéppel és okostelefonnal készített fotók rögzíthetik a képkészítés helyét és idejét. Ezért bizonyosodjunk meg arról, hogy a készülék ezt ne rögzítse.

2. Az így készített „biztonságos” képeket se posztoljunk azonnal a közösségi hálóra nyaralásról. Várjuk meg, amíg hazaértünk, és utólag számoljunk be élményeinkről. Nehezen hihető, de az internetezők 18%-a még mindig nem lát veszélyt az utazási információk, képek megosztásában.

3. Örök igazság, hogy alkalom szüli a tolvajt. Kerüljük mi is az olyan fényképek feltöltését, ami elültetné a rablás gondolatát. Ne tegyünk fel képeket, amelyen szerepelnek a lakásban található nagyobb értékek, bútorok, festmények, műszaki cikkek vagy az utcatábla és a házszám.

4. Figyeljünk, hogy milyen adatokat kérnek tőlünk a közösségi oldal alkalmazásai. Valóban szükséges egy vicces teszt kitöltéséhez, hogy az ismeretlen alkalmazás kezelője hozzáférjen a lakcímünkhöz? A kutatás alapján az internetezők ötöde nem aggódik személyes adatai biztonságáért

5. A Facebook felhasználóinak átlagosan 130 ismerősük van az oldalon . Ezek között biztos vannak nagyon régi, bizalmas ismerősök, de ugyanúgy rövid ismeretségek is. Arra figyeljünk, hogy ismeretlenekkel vagy olyan személyekkel, akikben nem bízunk meg maradéktalanul, inkább ne kössünk online barátságot.

6. Ha ezt nem tudjuk valamiért megtenni, mégis, akkor az adatvédelmi beállítások között időzzünk el kicsit. Itt részletesen szabályozhatjuk, hogy egyes adatainkat, fotóinkat, szöveges bejegyzéseinket ismerőseink mely köre számára tesszük láthatóvá.

7. Az internetezők egy szűkebb köre, nagyjából ötöde vezet blogot vagy mikroblogot. Ha valaki neki szeretne vágni a blogolásnak, jó, ha tudja: minden tartalom nyilvános lesz rajta, ha nem védi jelszóval a blogját. A nyilvános blog esetén gondoljuk meg, hogy összekötjük-e más közösségi szolgáltatással a tartalmát. Az eltérő ismerősi kör és biztonsági beállítások miatt olyanok is láthatják a posztokat, akiknek ezt önszántunkból ezt nem engedélyeznénk.

8. A közösségi oldalak, a levelezőrendszerek, az e-bank felületek és szinte minden online szolgáltatás jelszót kér tőlünk. Lehetőleg minden felületen használjunk különböző jelszót és ezeket tároljuk biztos helyen.

9. Ha nyilvános számítógépről - internet kávézó, könyvtár - használjuk valamelyiket, a használat után győződjünk arról, hogy kiléptünk a felhasználói fiókból és a böngésző nem mentette el a jelszavunkat.

10. Nem elég, ha a saját közösségi profilunkon vagyunk óvatosak. Érdemes felhívni a veszélyekre ismerőseink figyelmét is, akik számára alkalomadtán mi is továbbküldünk fotókat, személyes híreket, hiszen ezek az ő oldalukról is illetéktelenek elé kerülhetnek.

Az online védekezés mellett ugyanúgy fontos a vagyontárgyaink és lakásunk fizikai védelme. A megfelelő mechanikai védelem, a beépített riasztórendszer - vagy arra figyelmeztető tábla - elriasztja a betörőket. Ha hosszabb időre elutazunk, a szomszéd segítsége aranyat ér: a postaláda rendszeres ürítése félrevezetheti az alkalomra váró betörőket.

13+1. Szabad és ingyenes szoftverek

Mindennapi biztonság

- Milyen veszélyekkel szembesülhetünk az alábbi helyzetekben? Ez emberi vagy technológiai kockázat?

- Mennyire valószínű a bekövetkezése?

- Mit tennél ellene?

- Internetezés a gyorsétteremből → Nem jó ötlet titkosítás (https) nélküli oldalakon (+VPN javasolt)

- Internetezés otthoni Wi-Fi hálózaton → WPA2-PSK AES titkosítás hosszú és erős jelszóval, gyári router jelszó megváltoztatása, távoli admin felület elérés tiltása, UPnP kikapcsolása, firmware biztonsági mentés és frissítés

- Ismeretlen programok telepítése → Nem biztos, hogy jó ötlet

- Bizonytalan forrásból származó Windows telepítése → Nagyon rossz ötlet

- Ismeretlen címről érkező levél a legújabb film letöltési linkjével → Spam-nek jelölés és törlés

- Közösségi honlapok adatvédelmi beállításai, keresőmotorok hozzáférése az adatainkhoz → Részletes beállítások, figyelem

- Több honlapon is ugyanazt a jelszót használod? → E-levél, bank, FB és Ügyfélkapu jelszavak mind különbözzenek és máshol ne legyenek használva

- Beírnád a jelszavad egy olyan gépen, ami esetleg kémprogrammal fertőzött? → KeyScrambler, vagy még inkább Live Linux CD/USB

- Mi történik, ha elhagyod/ellopják a laptopod/okostelefonod? → Távoli törlés és helyzetmeghatározás, pl. avast! Free Mobile Security vagy Eset Mobile Security

- Mi történik, ha ma tönkremegy a számítógéped merevlemeze? (és az összes adat elveszik róla) → Rendszeres biztonsági mentések + időnként ellenőrzés

Összefoglalás

Vírusirtó programok

A vírusirtó program megakadályozza, hogy rosszindulatú programok kárt tegyenek a rendszerben/fájlokban, illetve hogy a bűnözők hátsó kapukat és trójai falovakat telepítsenek a gépre adatok és jelszavak ellopásához.

Tűzfalak

A hardveres (pl. router) és szoftveres tűzfal szabályozza a be- és kimenő hálózati forgalmat.

Programok frissítése

A gyártók gyakran adnak ki frissítéseket és hibajavításokat programjaikhoz, melyek befoltozzák a felfedezett biztonsági réseket.

Kém- és reklámprogramirtók

Jelszavainkat és egyéb fontos adatokat lophatnak el tőlünk a kémprogramok, a reklámprogramok pedig kéretlen reklámokat jelenítenek meg és információt gyűjtenek internetezési szokásainkról.

Hozzáférések korlátozása

Jelszavak korlátozzák a hozzáférést legtöbb számítógéphez, szolgáltatáshoz, bár manapság egyre inkább terjedőben vannak az alternatívák, mint a biometrikus azonosítás, vagy a smart card (chipkártya).

Rendszeres biztonsági mentések

Az adatvesztés megelőzésére redundáns (hibatűrő) adattárolást érdemes bevezetni, mint például a RAID. Egy meghajtó élettartamára a SMART adatokból következtethetünk. Biztonsági mentést végezhetünk külső merevlemezre, szalagos adattárolóra vagy akár egy távoli szerverre is, így biztosítva a földrajzi elhatároltságot. Ugyanakkor a megfelelő mentést nem helyettesíti a RAID, hiszen egy helyen vannak a merevlemezek, így nem védenek például tűz, földrengés, és sok esetben a táp meghibásodásától.

Titkosítás

A titkosítás során fájlokat, virtuális meghajtókat, merevlemezeket, pendrive-okat, telefonhívásokat, üzeneteket, online tranzakciókat védhetünk meg az illetéktelen hozzáféréstől egyszerre biztosítva a hitelességet, a bizalmas kezelést, az információ integritását és ezek tanúsítását egy harmadik félnek.

- TrueCrypt, egy valósidejű titkosítást alkalmazó ingyenes, nyílt forráskódú titkosító szoftver.

Megfelelő lépések és kockázatbecslés

- Jogosultságok beállítása (lehetőleg csoportok és nem felhasználók szintjén)

- Védelmi eszközök karbantartása

- Házirendek létrehozása és ellenőrzése, a felhasználók oktatása

- Forgatókönyvek készítése vész- ill. katasztrófahelyzetekre

Egy informatikai biztonságot növelő intézkedés csak akkor lehet hatékony, ha nem okoz aránytalanul nagyobb többletmunkát, költséget vagy kényelmetlenséget és ha azt a felhasználók megértik és betartják. A biztonság és a használhatóság egyensúlyának megtalálása mindig az adott helyzettől függ.

Adatvédelem az Interneten

Böngészés során sok személyes adatnak minősülő adatot hagyunk hátra a böngészőben és a meglátogatott honlapokon. Egyes szoftvercsomagok komplett megoldásokat kínálnak ezekre az adatvédelmi kihívásokra (nyomkövető sütik, private header, szülői felügyelet, jelszavak küldésének szabályozása, stb.).

Internetes bűnözés

Az internetes bűnözés egyre nagyobb méreteket ölt, s egyre kifinomultabbak a megtévesztési technikák. Ma már egyre több rosszindulatú program képes adatokat gyűjteni a számítógépünkről, hogy összegyűjtse ismerőseink e-mail címét és hihető hamisítvány e-maileket generálva próbálja meg rávenni az áldozatokat a fertőzött csatolmányok megnyitására. Gyakori célpontok még a közösségépítő honlapok, ahol egyre nő a személyes adatokkal való visszaélések száma.

Sebezhetőségek és védelem

- Cross site scripting (XSS) → bemeneti adatok szűrése/validálás minden megjelenítés és adatbázisba rögzítés előtt

- Cross-Site Request Forgery (CSRF,XSRF) → véletlen CSRF token minden POST üzenethez

- SQL

- SQL injektálás → bemeneti adatok szűrése és visszaadott adatok mennyiségének korlátozása

- SQL Column Truncation

- Veremtúlcsordulás (Stack Overflow), Puffer-túlcsordulás (Buffer Overflow), Heap Overflow → DEP, ASLR, Grsecurity-PaX, modern fordítók és függvénykönyvtárak

- Clickjacking → NoScript

- HTTP Response Splitting

- Ping of Death

- Session fixation attack

- Spoofing (IP, MAC, e-mail, stb…)

- TCP SYN flood, és a SYN sütik (SYN cookies)

- Man-in-the-Middle támadás → Web of trust, trusted CA

- Eavesdropping → SSL/VPN

- Replay attack (hálózati forgalom rögzítése és visszajátszása) → egyedi és egyszeri nonce generálása minden tranzakcióhoz

- Surf Jacking: sütik lehallgatása https oldalakon leírás

- Adathalászat (Phishing) → 13-as fejezet

- Adatgyűjtés közösségi honlapokról (Social Networking) → Szigorú beállítások, személyes adatok törlése/elrejtése

- Az emberi hiszékenység (Social Engineering)

- Jelszavak feltörése → komplex jelszó házirend, bcrypt + só

- Brute Force

- Szivárvány-táblázatok

- Hash ütközés

Gyakori támadási felületek

- Futtatható állományok (EXE, DLL, stb.)

- Dokumentumok makrókkal és egyéb kódokkal (DOC, DOCX, XLS, PPT, PDF, stb.)

- ActiveX vezérlők

- JAVA sebezhetőségek

- Adobe Flash sebezhetőségek

- Javascript kódok kártékony oldalakon

- Egyszóval bármi és minden.

Irodalom

- Wikipédia

- Hacktivity

- HUP

- Buhera Blog

- Muha Lajos-Bodlaki Ákos: Az informatikai biztonság, 2003, Budapest, PRO-SEC Kft., ISBN 9638602260

- MTA SZTAKI 2004-es tanulmánya:Az informatikai hálózati infrastruktúra biztonsági kockázatai és kontrolljai (PDF file)

- A Sci-Network honlapja

- Microsoft biztonsági oldal